🔐 האתר שלך נפרץ? מדריך טכני מקיף לשחזור ואבטחה

אם האתר שלך מציג תכנים לא מוכרים, פרסומות לא חוקיות, קוד סקריפטים חשוד או נעלם מתוצאות החיפוש של גוגל, סביר להניח שהוא נפל קורבן לפריצה או להדבקה בווירוס. מדריך זה מיועד למנהלי מערכות עם ידע טכני ולבעלי אתרים מתחילים המעוניינים להבין את ההיבטים הטכניים של שחזור ואבטחת אתר. נלווה אותך צעד אחר צעד בניקוי האתר, אבטחתו ומניעת התקפות עתידיות.

🚨 זיהוי סימני פריצה

התקפות סייבר משאירות עקבות. להלן סימנים עיקריים שמעידים על פריצה או הדבקה:

- תוכן זר: דפים, פוסטים או טקסטים שלא נוצרו על ידך.

- פרסומות לא חוקיות: מודעות או קישורים חשודים המופיעים באתר.

- קוד זדוני: סקריפטים לא מוכרים, כגון קוד PHP מוצפן, בקבצי האתר.

- הסרה מגוגל: האתר מסומן כלא בטוח או נעלם מתוצאות החיפוש.

אם זיהית אחד מהסימנים הללו, יש לפעול במהירות ובשיטתיות כדי למזער נזקים.

🛠️ 6 שלבים טכניים לשחזור ואבטחת האתר

השלבים הבאים מותאמים למנהלי מערכות עם גישה לשרת ולבעלי אתרים המשתמשים בלוחות בקרה. כל שלב כולל הנחיות מפורטות וטיפים מתקדמים:

🔒 1. נעילת גישה והחלפת ססמאות

למי זה רלוונטי? כל בעל אתר או מנהל מערכת.

פעולות:

- שנה את ססמאות הגישה ל-FTP, SSH ולוח הבקרה של האחסון. השתמש בססמאות מאובטחות (מינימום 16 תווים, כולל אותיות, מספרים וסימנים).

- באתרי וורדפרס, ערוך את קובץ

wp-config.phpוהחלף את מפתחות SALT כדי לנתק משתמשים מחוברים. - עדכן את ססמת מסד הנתונים תחת

define('DB_PASSWORD', 'NewPassword');בקובץwp-config.php. בצע זאת מיד ולאחר ניקוי האתר כדי למנוע דליפות.

טיפ למנהלי מערכות: השתמש בכלי כמו pwgen ליצירת ססמאות חזקות. ודא שהססמאות מאוחסנות בצורה מוצפנת, למשל באמצעות מנהל ססמאות או HashiCorp Vault.

🔍 2. בדיקת קבצי ליבה

למי זה רלוונטי? משתמשים עם גישה לקבצי האתר או ידע בסיסי ב-PHP.

פעולות:

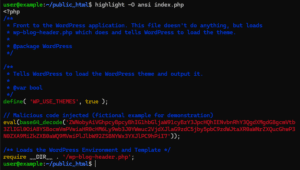

- בדוק קבצי

.php,index.phpו-functions.phpלאיתור קוד זדוני. חפש מחרוזות מוצפנות, פונקציות כמוeval()או שורות עםincludeחשודות. - דוגמה לקוד זדוני:

eval(base64_decode('...'));– סימן מובהק לנוזקה. - לאחר איתור הקוד מומלץ להסירו באופן מיידי מהקבצים הנגועים

- במידה ומדובר בתוסף וורדפרס נגוע, מומלץ למחוק את תיקית התוסף ולהתקינו מחדש ממקור מהימן

- באם מדובר בקבצים גנרים של מערכת וורדפרס ניתן להחליפם בקבצי מקור עדכניים – בזהירות.

- בדוק קבצי

טיפ למנהלי מערכות: השתמש בפקודה grep -r "eval\|base64" /path/to/site לאיתור קוד חשוד.

השווה קבצים לגרסאות נקיות ממאגר Git או גיבוי באמצעות diff.

🔐 3. ניהול הרשאות גישה

למי זה רלוונטי? משתמשים עם גישה לשרת או ללוח הבקרה.

פעולות:

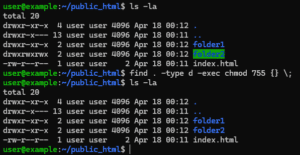

- ודא שאין הרשאות כתיבה למשתמשים לא מורשים בתיקיות כמו

/tmp,/dev/shmאו/backups. - אם נתקלת בתיקיות עם הרשאות 777, אפס אותן ל-755 (תיקיות) או 644 (קבצים) באמצעות

chmod. - בדוק הרשאות דרך לוח הבקרה (כגון DirectAdmin) או עם

ls -lבטרמינל.

טיפ למנהלי מערכות: הרץ find /path/to/site -perm 777 לאיתור קבצים עם הרשאות מסוכנות, ותקן אותם עם find . -type d -exec chmod 755 {} \;

שקול שימוש ב-SELinux להגברת האבטחה.

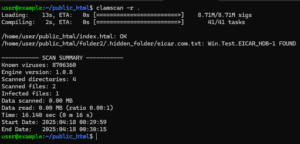

🛡️4. סריקת השרת

למי זה רלוונטי? כל מי שרוצה לוודא שהשרת נקי מנוזקות.

פעולות:

- השתמש בכלים כמו ClamAV, Maldet או chkrootkit לאיתור והסרת קבצים זדוניים.

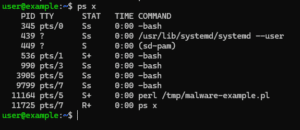

- בדוק תהליכים חשודים עם

ps x. דוגמה: סקריפט Perl זדוני שרץ ברקע:

- חסום פונקציות PHP מסוכנות (כגון

exec,system) בקובץphp.iniתחתdisable_functions.

טיפ למנהלי מערכות: הגדר סריקות תקופתיות עם cron, לדוגמה: 0 2 * * * clamscan -r /path/to/site. ודא שחתימות הכלים מעודכנות עם freshclam.

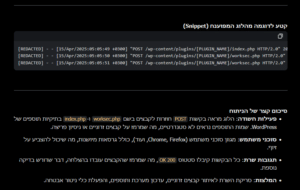

📜 5. ניתוח לוגים של השרת

למי זה רלוונטי? משתמשים המעוניינים לזהות נקודות כניסה להתקפות.

פעולות:

- בדוק קבצי לוג (כגון

access.log,error.log) לאיתור בקשות POST חשודות שעשויות להצביע על פרצה. - שים לב: לא כל בקשת POST היא זדונית; פעולות כמו רכישות בחנות הן בקשות POST לגיטימיות לדוגמא.

- לניתוח מתקדם, השתמש בכלי AI כמו Grok 3 עם הנחיות כגון: "זהה בקשות חשודות בלוג Apache".

- במרבית המקרים התשובה מאוד עוזרת, אך אין לתת אמון מלא בתשובת ה AI

ויש לוודא את התוצאות באופן ידני פרטני טרם הסקת מסקנות ( למשל הוא עלול לבקש לדווח על כתובת שגויה ).

טיפ למנהלי מערכות: השתמש ב-grep "POST" /path/to/access.log או awk לסינון לוגים. לאיתור קבצים חדשים, הרץ find / -mtime -30 לזיהוי שינויים אחרונים.

🚀 6. מעבר ל-PHP 8

למי זה רלוונטי? משתמשים המעוניינים לחסום קוד זדוני מיושן.

פעולות:

- עדכן את גרסת PHP ל-8 דרך לוח הבקרה של האחסון.

- ודא תאימות האתר לגרסה זו. אתרים ישנים עשויים לדרוש שדרוג קוד או רישיונות תוכנה מחודשים.

חשוב לציין: - זהו אינו פתרון קסם ואין להסתפק רק בפעולה זו על מנת להבטיח את אבטחת האתר ונקיונו

- עצם פעולת החלפת הגרסא אינה מסירה את הקוד הזדוני השכיח רק מונעת את ריצתו

- פעולה זו עלולה לגרור לאי זמינות האתר עד לטיפול על ידי מתכנת

- מומלץ לבצע עדכונים לכלל רכיבי האתר טרם ביצוע פעולה זו על מנת להבטיח תאימות מירבית

- במידה וניסית לבצע פעולה זו, והאתר הפסיק לעבוד, יש לחזור אל לוח הבקרה של האחסון ולשנמך בחזרה לגרסא הקודמת עד לתיאום מול מתכנת שיוכל לשדרג עבורך את הקוד.

טיפ למנהלי מערכות: בדוק תאימות עם php -l על קבצי האתר.

אמת את הגרסה הפעילה עם phpinfo() או php -v.

⚠️ החשיבות של טיפול יסודי

נוזקות משאירות לעיתים דלתות אחוריות – קבצים או תהליכים המאפשרים פריצות חוזרות.

גם אם ניקית את האתר, פרצה לא מטופלת עלולה להוביל לנזק נוסף.

עבור אתרים קריטיים לעסק, מומלץ להיעזר במומחה אבטחה שיבטיח טיפול מקיף וחסימת נתיבי התקפה עתידיים.

🌟 שירות מקצועי לאבטחת אתרים

עם למעלה מ-16 שנות ניסיון בניקוי אתרים, אבטחת שרתים ושחזור דירוגים בגוגל, אנו נספק פתרונות מהירים ויסודיים.

בין אם מדובר בתיקון הרשאות, הסרת נוזקות או שיקום מלא,

אני כאן כדי להחזיר את האתר שלך למסלול.

צור קשר כעת: שלח בקשה דרך טופס הפנייה, ואחזור אליך בהקדם.

💡 המלצות למניעת פריצות עתידיות

- יש לדאוג לעדכן באופן שוטף את מערכת האתר, תוספים וגרסאות PHP.

- הקשחת שרת האחסון ונטרול פונקציות מסוכנות ב PHP ( במידת ולא פוגם בפעילות המערכת )

- חשוב מאוד לבצע גיבויים תקופתיים ולשמור אותם מחוץ לשרת במקום מאובטח.

- מומלץ להשתמש בכלי אבטחה כמו Wordfence (לוורדפרס) או סריקות שרת קבועות.

- הטמעת Web Application Firewall (WAF) לסינון התקפות.

אבטחת אתר היא השקעה לעתיד. פעולות מניעה יחסכו זמן, כסף ותסכול.